Importancia del reconocimiento de los activos

Las empresas no reconocen que activos poseen lo que lleva a tener multiples brechas de seguridad

En gestión de Seguridad de la Información (S.I.) es vital el reconocimiento de los activos, esto según la norma ISO 27001 (la cual es un estándar internacional que establece los requisitos para la implementación, mantenimiento y mejora continua de un Sistema de Gestión de la Seguridad de la Información, S.G.S.I. por sus siglas), Los activos pueden ser cualquier elemento valioso para una organización, esta definición abarca elementos tangibles como Hardware y los intangibles como Software, información y/o cualquier elemento que posea la empresa u entidad.

La ISO reconoce cuatro (4) tipos de activos humanos (conocimientos, aptitudes, comportamientos, etc.); financieros (dinero, acciones, activos líquidos); información (documentación en papel o digital). En lo que se refiere a esto, la norma ISO 27001 declara que las organizaciones deben clasificar sus activos en función de su importancia, sensibilidad e impacto en caso de pérdida.

El inventario de activos:

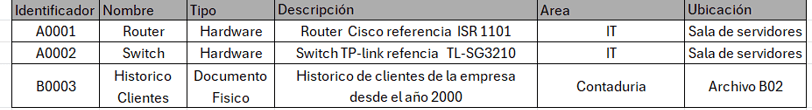

Aparece en el anexo 8.1 de la norma ISO 27001 este es un documento en donde se comienzan a listar los distintos tipos de activos que existen dentro de la organización la información fundamental que debe contener esta sección es un identificador único para el activo, el nombre de este, una breve descripción y establecer a que área pertenece, si es necesario puede agregar información que usted considere relevante para la identificación de cada activo, a continuación, propondremos un ejemplo de inventario.

Niveles de confidencialidad:

Como organización es necesario establecer que personal tiene acceso a que recursos; no es conveniente que todo el personal tenga acceso a la totalidad de los activos de la empresa, delimitando los accesos se obtiene múltiples beneficios entre los que se encuentran mejorar la seguridad de los activos, también en caso de fuga de información o sabotaje se tiene una delimitación de las responsabilidades lo que ayuda a dar seguimientos ah estos incidentes.

Un ejemplo de estos casos son la filtración de información sensible por parte de un empleado, piense en el siguiente escenario que está realizando la venta de maquinaria, el valor de mercado de esta cerca de los $15,000 USD la maquinaria fue sometida a peritaje y se descubre que tiene una serie de defectos mínimos que hace que su valor disminuya a 12,000 USD solo el jefe de operaciones y usted conocen esta información, pero se encuentra publica en el drive de la organización, casualmente uno de los empleados encargados de la operación es despedido esa semana por bajo rendimiento, este empleado decide llevarse la información a la que tiene acceso y en retaliación copia todos los archivos del Drive, para posteriormente postearlo en diversos foros y enviarlos a la competencia.

Este ejemplo terminaría en desastre para la organización por la fuga de información, debido a que en primer lugar se pierde la credibilidad de la organización, segundo se puede estropear la venta de la maquinaria y por último podría conllevar acciones disciplinarias por parte de los organismos de control.

Teniendo en cuenta el ejemplo anterior, se logra entender por qué la necesidad de controlar los accesos. Una opción bastante básica para este tipo de controles es definir en tres categorías: público, interno y confidencial.

Publico: Se puede definir como todo activo que cualquier persona puede acceder, pertenezca o no a la organización, un ejemplo de esto son los elementos como misión, visión, alguna información entregada en blogs, comunicados de prensa, reportes anuales ya publicados, etc.

Interno: Se distinguen por ser aquellos activos que solo los miembros de la organización deberían tener acceso, en este es necesario realizar subdivisiones por área o por niveles de responsabilidad, un ejemplo sencillo para estos casos es pensar que por ningún motivo los encargados de recursos humanos necesitan acceso a la lista de inventario de refacciones de la operación o los encargados de la operación no necesitan acceso al listado de clientes de la organización. Estas divisiones proporcionan trazabilidad de quien accede a qué recurso.

Confidencial: Para definir este rango de accesos lo recomendable es limitarlo a los encargados de control, directivos, aquellos que toman decisiones estratégicas o que manipulan infraestructura crítica, los accesos para este personal van desde permisos para bases de datos de producción, patentes tecnológicas, investigaciones, proyecciones, decisiones estratégicas, temas legales, etc. cada uno de estos debe estar subdividido por su área de especialidad.

Con estas divisiones podemos incrementar el nivel de seguridad, facilitar las investigaciones en caso de algún incidente, mejorar el flujo de información, darles mayor valor a los activos y reducir costes de funcionamiento.